domingo, 4 de noviembre de 2012

SOFTWARE LIBRE

Procesadores de texto:

http://www.portalprogramas.com/descargar/procesadores-texto

Compresores de archivos:

http://www.softonic.com/windows/compresores

Antivirus:

http://www.softonic.com/s/software-libre-antivirus

http://www.cuervoblanco.com/antivirus.html

Vídeos:

http://www.nchsoftware.com/software/es/video.html

Audio:

http://www.softonic.com/s/software-libre-audio

Películas:

http://www.todoprogramas.com/peliculas/

Editores de vídeos gráficos:

http://www.softonic.com/s/editor-video

Educativos:

http://www.catedu.es/gestor_recursos/public/softlibre/

http://www.micolegioenlanube.co/index.php?option=com_content&view=category&id=123&Itemid=153

DRIVES O CONTROLADORES'

http://www.solodrivers.com/Tarjetas-de-sonido/14

http://www.solodrivers.com/

http://www.taringa.net/posts/info/968089/Descargar-Drivers.html

http://www.softonic.com/s/driver-gratis-descargar

tarjeta de

video:

http://www.solodrivers.com/Tarjetas-de-video/15

http://www.solodrivers.com/Tarjetas-de-video/15

tarjeta

madre:

http://www.solodrivers.com/Placas-base/19

http://www.nodevice.es/driver/category/Motherboard.html

http://www.solodrivers.com/Placas-base/19

http://www.nodevice.es/driver/category/Motherboard.html

Adaptadores de red

http://www.solodrivers.com/Tarjetas-de-red/13

DETECTA ANOMALIAS EN LOS EQUIPOS DE COMPUTO Y PERIFERICOS

Por definición, cualquier cosa que sea diferente, anormal, peculiar o de difícil clasificación puede ser una anomalía. En el contexto de la seguridad informática, se puede definir una anomalía como una acción o dato que no se considera normal para un determinado sistema, usuario o red. Esta definición abarca un rango bastante amplio y puede incluir cosas tales como patrones de tráfico [WMM04b], actividades de usuarios y comportamiento de aplicaciones. Se cree que al menos una fracción significativa de las amenazas o condiciones que les conciernen debería manifestarse como anomalía y, por tanto, debería resultar detectable[Her03].

Un detector de anomalías debe ser capaz de distinguir entre

la anomalía y lo normal. Se pueden dividir las técnicas de detección de

anomalías en estáticas y dinámicas [JS99].

Un detector de anomalías estático se basa en la

premisa de que existe una porción del sistema observado que debe permanecer

constante. La porción estática de un sistema se compone de dos partes: código

del sistema y datos del sistema. Las porciones estáticas del sistema pueden ser

representadas por cadenas binarias de bits o un conjunto cadenas (como archivos

por ejemplo). Si la porción estática de un sistema se llega a desviar de su

forma original, ha ocurrido un error o un intruso ha alterado la porción

estática del sistema. Es por esto que se dice que los sistemas de detección de

anomalía estáticos revisan la integridad de los datos.

La detección dinámica de anomalías incluye una

definición de comportamiento. Frecuentemente los diseñadores de sistemas

emplean la noción de evento. El comportamiento de un sistema se define

como la secuencia ( o secuencia parcialmente ordenada ) de eventos distintos.

Por ejemplo, muchos sistemas de detección de intrusiones utilizan los registros

de auditoría que son (generalmente por omisión) generados por el sistema

operativo para definir los eventos de interés. En este caso, el único

comportamiento que puede ser observado es aquél que resulta de la creación de

los registros de auditoría del sistema operativo. Los eventos pueden ocurrir en

una secuencia estricta, pero a menudo, como en el caso de los sistemas

distribuidos, el ordenamiento parcial es más apropiado. Incluso en otros casos,

el orden no está representado directamente; sólo información acumulativa, como:

la carga acumulada de uso del procesador durante un intervalo de tiempo. En

este caso, se definen límites para separar el consumo normal del recurso del

consumo anómalo de este.

Cuando existe incertidumbre sobre si el comportamiento es

anómalo o no, el sistema puede confiar en parámetros establecidos durante la

inicialización para medir el comportamiento. El comportamiento inicial se asume

como ``normal''. Se mide y después se utiliza para establecer parámetros que

describan el comportamiento nominal o ``normal''. Típicamente no existe un

límite preciso entre el comportamiento normal y el anómalo, como se ilustra en

la figura 2.3.

Si el comportamiento incierto no considera anómalo, entonces

la actividad de intrusión puede no ser detectada. Si el comportamiento incierto

se considera anómalo, el administrador del sistema puede recibir alertas

falsas, es decir en casos donde no existe una intrusión.

La manera más común de establecer este límite, es a través

de una distribución estadística que tenga un promedio y una desviación

estándar. Una vez que la distribución ha sido establecida, se puede delimitar

la frontera utilizando algún número de desviaciones estándar. Si una

observación cae en un punto fuera del número (parametrizado) de desviaciones

estándar, se reporta como una posible intrusión.

Un detector de anomalías dinámico debe definir alguna noción

del ``actor'', el intruso potencial. Un actor frecuentemente es definido como

un usuario, esto es, la actividad que se puede identificar con una cuenta y

presumiblemente entonces con un ser humano en específico. Alternativamente, se

observan procesos o usuarios en particular. La relación que existe entre

procesos, cuentas y seres humanos solo puede determinarse cuando se emite una

alerta. En la mayoría de los sistemas operativos existe una clara relación

entre cualquier proceso y el usuario o cuenta de usuario que lo ejecuta. De

manera similar, un sistema operativo mantiene una lista que relaciona a los

procesos con los dispositivos físicos que utiliza.

Es importante hacer notar que la detección de anomalías,

limitada a los eventos visibles al sistema operativo, o el comportamiento de

dicho sistema operativo como reacción a los usuarios, se ve acotada a

actividades de importancia para el sistema operativo. Dado que una de las

intrusiones más peligrosas es que un usuario obtenga los privilegios de un

administrador del sistema, la semántica del sistema operativo es precisamente

la que debe ser observada para detectar este tipo de intrusión.

Detecta anomalías en el equipo de computo y periféricos

en este tema se nos dio un problema que teníamos que

resolver, el cual nos llevo tiempo en descubrir cual era, lo primero que

hicimos fue comenzar a platicar entre nosotros el posible problema que era,

comenzamos con hacer que la tarjeta madre reconozca al bios lo

primero que conectamos fue el disco duro después los buses, conectamos la

fuente de poder a la toma de corriente y encendimos la pantalla, comenzó a

encender pero no cargo por completo por que el problema que tenia era que había

que quitarle la contraseña del bios para que pueda dar video por completo,

entonces lo que hicimos fue pagarla nuevamente y retirar la batería por un

momento, ya después la volvimos a colocar de nuevo en su lugar y conectamos

todo otra vez en su lugar y ahora la encendimos de nuevo, cargo completamente y

ahora si dio video, el pequeño problema fue que solamente teníamos que quitarle

la contraseña y listo lo reparamos...

Un Sistema de Prevención de Intrusos (IPS) es un dispositivo que

ejerce el control de acceso en una red informática para proteger a los

sistemas computacionales de ataques y abusos. La tecnología de Prevención de Intrusos es considerada por algunos como una extensión de los Sistemas de Detección de Intrusos (IDS), pero en realidad es otro tipo de control de acceso, más cercano a las tecnologías cortafuegos.

Los IPS fueron inventados de forma independiente por Jed Haile y Vern

Paxon para resolver ambigüedades en el monitoreo pasivo de redes de

computadoras, al situar sistemas de detecciones en la vía del tráfico.

Los IPS presentan una mejora importante sobre las tecnologías de

cortafuegos tradicionales, al tomar decisiones de control de acceso

basados en los contenidos del tráfico, en lugar de direcciones IP o

puertos. Tiempo después, algunos IPS fueron comercializados por la

empresa One Secure, la cual fue finalmente adquirida por NetScreen

Technologies, que a su vez fue adquirida por Juniper Networks en 2004.

Dado que los IPS fueron extensiones literales de los sistemas IDS,

continúan en relación.

También es importante destacar que los IPS pueden actuar al nivel de

equipo, para combatir actividades potencialmente maliciosas.

INSTALA LOS CONTROLADORES DE LOS PERIFÉRICOS DE LOS EQUIPOS DE CÓMPUTO*

Un controlador de dispositivo, llamado normalmente controlador (en inglés, device driver) es un programa informático que permite al sistema operativo interactuar con un periférico , haciendo una abstracción del hardware y proporcionando una interfaz -posiblemente estandarizada- para usarlo. Se puede esquematizar como un manual de instrucciones que le indica al sistema operativo, cómo debe controlar y comunicarse con un dispositivo en particular. Por tanto, es una pieza esencial, sin la cual no se podría usar el hardware . Existen tantos tipos de controladores como tipos de periféricos, y es común encontrar más de un controlador posible para el mismo dispositivo, cada uno ofreciendo un nivel distinto de funcionalidades. Por ejemplo, aparte de los oficiales (normalmente disponibles en la página web del fabricante), se pueden encontrar también los proporcionados por el sistema operativo, o también versiones no oficiales hechas por terceros. Debido a que el software de controladores de dispositivos se ejecuta como parte del sistema operativo, con acceso sin restricciones a todo el equipo, resulta esencial que sólo se permitan los controladores de dispositivos autorizados. La firma y el almacenamiento provisional de los paquetes de controladores de dispositivos en los equipos cliente, mediante las técnicas descritas en esta guía, proporcionan las ventajas siguientes:

- Seguridad mejorada. Puesto que los usuarios estándar no pueden instalar controladores de dispositivos que no estén firmados o que estén firmados por un editor que no es de confianza, los administradores tendrán un control riguroso respecto a los controladores de dispositivos que pueden usarse en una organización. Podrán impedirse los controladores de dispositivos desconocidos, así como cualquier controlador de dispositivo que el administrador no permita expresamente. Mediante el uso de directivas de grupo, un administrador puede proporcionar a todos los equipos cliente de una organización los certificados de los editores que se consideren de confianza, permitiendo la instalación de los controladores sin intervención del usuario, para comprobar que se trata de una firma digital de confianza.

- Reducción de los costes de soporte técnico. Los usuarios sólo podrán instalar los dispositivos que hayan sido probados y admitidos por la organización. En consecuencia, el sistema permite mantener la seguridad del equipo, al tiempo que se reducen las solicitudes del departamento de soporte técnico.

- Experiencia de usuario mejorada. Un paquete de controladores firmado por un editor de confianza y almacenado provisionalmente en el almacén de controladores funciona de modo automático, cuando el usuario conecta el dispositivo al equipo. No se requiere acción alguna por parte del usuario.

Tipos de controladores

Existen tantos tipos de controladores como tipos de periféricos, y es común encontrar más de un controlador posible para el mismo dispositivo, cada uno ofreciendo un nivel distinto de funcionalidades. Por ejemplo, aparte de los oficiales (normalmente disponibles en la página web del fabricante), se pueden encontrar también los proporcionados por el sistema operativo, o también versiones no oficiales hechas por terceros.

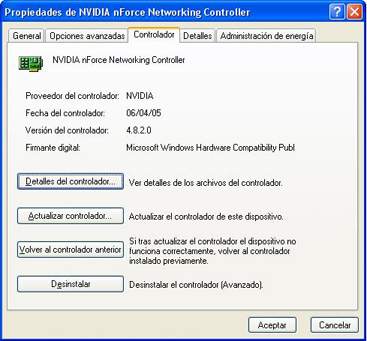

Instalación de un Driver

Una forma de instalar un driver es mediante el reconocimiento del dispositivo y búsqueda del controlador por parte del sistema Plug and Play (P&P). En este caso debemos preinstalar los drivers en un directorio (carpeta) determinado, bien mediante un programa instalador (.EXE) o bien en muchos casos descomprimiendo un archivo tipo .ZIP o tipo .RAR a dicho directorio. Una vez que conectamos el dispositivo, el sistema P&P lo detecta y procede a la localización del controlador en nuestro sistema. Este sistema se emplea cuando no es necesario instalar un software junto a los drivers. Una tercera forma de instalar unos drivers consiste en, una vez identificado el dispositivo por el sistema P&P, pero no cargando los drivers, ir al Administrador de dispositivos, localizar el dispositivo que carece de driver (normalmente marcado son una señal amarilla de precaución). mostrar las propiedades de este dispositivo. Una vez mostradas las propiedades vamos a la pestaña Controlador, y pulsamos en Actualizar controlador.

Llegados a este punto, se nos presenta la opción de una instalación automática, en la que es el propio sistema el encargado de localizar e instalar los drivers o bien hacerlo de forma manual, buscando nosotros tanto la ubicación del driver como va versión del mismo que queremos instalar. En estos casos es preciso que dichos drivers cuenten con un archivo de información (.INI), que permita al sistema reconocer dicho driver como el necesario para el funcionamiento de dicho dispositivo. En todo caso, elijamos el sistema que elijamos o tengamos las opciones que tengamos, es muy importante hacer eso que no se suele hacer, es decir, leerse primero los manuales de instalación del dispositivo que vamos a instalar. También es importante que guardemos esos CD's inutiles que ponen DRIVERS y que suelen ir acompañando a todos los periféricos y complementos de nuestro ordenador que los necesitan (incluida la placa base). Hay que recordar que es obligación del vendedor facilitarnos estos drivers.

SOLUCIONA DIFICULTADES PRESENTADAS EN EQUIPOS DE COMPUTO EN EL HARDWARE Y/O SOFTWARE

Las soluciones son las siguientes:

1.- las memorias estan sucias(para eso hay que probarlas en otra pc que utilice el mismo tipo de ram) si en caso no funciona la ram en la otra pc entonces significa que no sirven y se debera comprar otra del mismo tipo.

2.-la otra seria checar el microprocesador igual en otra pc (al igual como lo explique con las ram).

3.- el otro problema puede ser la tarjeta de video (tambien tendras que checarla en otra pc).

4.- ah tambien pudiera ser la pila de tarjeta madre que ya no funcione si ese fuera el caso tendrias que comprar una en una tienda exclusiva donde vendan circuitos electricos ah paro para que no te den gato por liebre lleva la pila para que lo enseñes (nota: nunca te atrevas a comprar la pila con los falluqueros por que no son las misma).

5.- si de plano sigue el problema y ya checastes en otra pc todo lo anterior entonces el problema es la trajeta madre y tendras que comprar una pero de acuerdo a las caracteristicas del microprocesador,las ram que tu pc tenga(eso te lo digo para que no gastes de mas.) espero y les sirva este aporte.

SOLUCIONAR PROBLEMAS DEL SOFTWARE

Su software, ya sea un navegador de Internet o una base de datos de donantes, puede desempeñar un papel fundamental en sus tareas cotidianas como organización sin fines de lucro. Por esta razón, cuando comienzan a surgir problemas de software tales como caídas inexplicables del sistema y extraños mensajes de error, la jornada laboral puede convertirse en una silenciosa (o no tan silenciosa) inactividad.

Si los problemas de software lo agobian, se verá tentado a llamar al personal oficial de soporte técnico del producto pero las llamadas al centro de ayuda pueden tomar mucho tiempo y en algunos casos, ser bastante costosas, por lo que no siempre son la mejor opción de primera instancia. Afortunadamente existen varios pasos básicos que puede seguir para solucionar problemas de software por sí mismo o al menos para limitar sus efectos. La próxima vez que una aplicación funcione deficientemente, siga estos consejos en el orden en que se presentan. Recuerde documentar cuidadosamente los pasos que siga, así, cuando sea inevitable llamar al soporte técnico, al menos sabrá de lo que no está causando el problema.

1. Libere memoria RAM cerrando otros programas abiertos.

Todo software instalado en su computadora necesita Memoria de Acceso Aleatorio [Random Access Memory, RAM] para funcionar. Mientras más programas se estén ejecutando simultáneamente en su computadora, más RAM consumirá. En consecuencia, si un programa determinado no se carga o funciona lentamente, el primer paso que debe seguir es cerrar todas las demás aplicaciones abiertas. Esto puede ser especialmente importante si su organización, no lucrativa, emplea computadoras antiguas que no tienen mucha RAM. Si quiere averiguar cuáles son las aplicaciones que están abiertas y están utilizando la mayor parte de la RAM de su computadora, los sistemas operativos Windows y Macintosh (OS) cuentan con herramientas que muestran esa información.

Para revisar las estadísticas de uso de RAM en Windows:

· Presione Ctrl+Alt+Supr.

· De clic en la opción Administrador de tareas.

· En la ventana que aparece, haga clic en la ficha Procesos.

· Luego haga clic en el elemento del menú "Uso de memoria", que ordena todas las aplicaciones abiertas de acuerdo con la cantidad de RAM que están usando.

· Para cerrar un proceso o aplicación de clic en el botón “Terminar proceso”, pero antes le recomendamos que busque en la Web el nombre del proceso o aplicación, a fin de no detener accidentalmente un proceso o programa que sea necesario para el funcionamiento del sistema.

El sistema operativo Mac OS X muestra información sobre el uso de RAM mediante una herramienta denominada Visor de procesos

· Acceder a Finder.

· Seleccionar Aplicaciones.

· Seleccionar Utilidades.

· Una vez que se haya iniciado el Visor de procesos, ordene los programas según el uso de RAM haciendo clic en la ficha Memoria real.

· Cerrara los procesos o aplicaciones necesarios.

2. Reinicie el software.

Si ha cerrado todas las aplicaciones en su computadora y el software aún funciona lentamente, el sistema se cae o muestra mensajes de error, intente cerrar el programa problemático y simplemente póngalo de nuevo en marcha. Algunas veces los problemas de software radican en un conflicto con otros programas o simplemente tienen dificultades para abrirse; a menudo reiniciar el software resuelve el problema.

3. Apague y reinicie su computadora.

En algunas ocasiones, una falla en el sistema operativo o un contratiempo con el hardware pueden causar problemas de software. Si el reinicio de la aplicación en curso no resuelve el problema, pruebe reiniciando su computadora. Una vez restablecido totalmente su funcionamiento, vuelva a abrir la aplicación y compruebe si el problema se ha resuelto.

4. Use Internet para encontrar ayuda.

Sea cual sea el software que no funciona bien o el problema específico que encuentre, es posible que le haya pasado a alguien más. Si los problemas no pertenecen a un software hecho a la medida, tiene buenas probabilidades de encontrar ayuda en Internet. Al buscar soluciones en línea a través de Google u otro motor de búsqueda, incluya la información más importante: el nombre del programa, el tipo de problema y las circunstancias bajo las cuales ocurrió. Si el programa muestra un mensaje de error específico, escríbalo en la casilla del buscador junto con el nombre de la aplicación. Aunque usar un motor de búsqueda puede ser una forma rápida de encontrar información acerca de mensajes de error o problemas de software muy específicos, eche un vistazo al sitio del fabricante para obtener consejos de resolución de problemas más generales. Gran parte de los principales fabricantes de software proporcionan alguna forma de ayuda específica para el producto en sus páginas Web oficiales, como listas de preguntas frecuentes, documentación del producto o foros de discusión en los que los usuarios pueden intercambiar consejos. También puede encontrar soluciones a sus problemas de software en cualquiera de las numerosas páginas Web dedicadas a proporcionar ayuda técnica.

5. Deshaga cualquier cambio reciente de hardware o software.

Como se ha mencionado, algunos problemas provienen de conflictos con otro software. Por ejemplo, como se establece en el artículo de información tecnológica de Johns Hopkins Institutions, el antivirus Symantec Norton puede entrar en conflicto con otros productos antivirus competidores. De este modo, si uno de sus empleados ha instalado otro programa antivirus y Norton Antivirus ya no funciona correctamente, desinstalar el otro antivirus puede resolver su problema perfectamente. Si está solucionando problemas en la computadora de uno de sus empleados y sospecha que ha modificado alguna de las configuraciones del sistema operativo, es posible que inadvertidamente haya hecho cambios que estén causando sus problemas actuales. Por ejemplo, el Menú de inicio de Windows XP contiene una opción denominada "Configurar acceso y programas predeterminados", la cual permite deshabilitar el acceso a determinadas aplicaciones. Si el usuario accidentalmente quita la marca en la casilla junto a un programa, ésta puede ser la razón de que no pueda ejecutarse. Pregunte al usuario si ha cambiado recientemente alguna de las configuraciones de su computadora; si puede recordar los cambios que ha hecho, deshágalos y trate de iniciar el software otra vez. De la misma manera, los problemas de software algunas veces pueden ser causados por periféricos nuevos o mal configurados, incluyendo escáneres e impresoras. Si ha conectado recientemente algún hardware nuevo a una de las computadoras de su organización, trate de desconectarlo y vea si eso corrige el problema de software.

6. Desinstale el software y vuelva a instalarlo.

A veces un software no funcionará correctamente porque se han sacado o borrado archivos críticos para la aplicación. Por ejemplo, muchas de las aplicaciones de Windows usan archivos del tipo Biblioteca de enlace dinámico [Dynamic Link Library, DLL] para realizar determinadas tareas. Muy a menudo, varias aplicaciones necesitan el mismo archivo DLL para operar correctamente, por lo tanto si usted ha eliminado recientemente algún programa de su computadora junto con todos sus archivos DLL, otra aplicación puede volverse inestable o no funcional. Un paso que usted puede seguir para asegurarse de que el software problemático tiene todos los archivos que necesita es desinstalarlo completamente y volver a instalarlo en su computadora. Incluso si eliminó el programa utilizando el desinstalador incorporado (si lo tiene), es recomendable revisar la carpeta Archivos de programa de su disco duro, normalmente ubicada en la unidad de disco C, para buscar y borrar cualquier archivo que haya quedado del programa. Después, compruebe si se encuentra disponible alguna versión nueva del programa (el vendedor o desarrollador del programa puede haber incorporado correcciones que se relacionen con su problema). Descargue e instale la versión nueva si está disponible. En caso contrario, busque el CD de instalación o descargue la versión más actualizada del software y repita el proceso de instalación.

7. Busque parches para el software.

Aunque algunos proveedores de software corrigen los problemas principales de sus productos lanzando versiones completamente nuevas, otros pueden reparar los errores menores a través de parches, actualizaciones pequeñas del software que solucionan problemas detectados por desarrolladores o usuarios. Aun cuando esté seguro de que instaló la versión más actualizada del software, sería recomendable visitar la página Web del fabricante o desarrollador para saber si hay nuevas actualizaciones, ya que el proveedor podría haber decidido corregir rápidamente un problema recién descubierto por medio de un parche en lugar de una nueva versión.

8. Escanee para detectar virus y malware.

Los virus, spyware y otras formas de software maligno (conocido comúnmente como malware) no sólo pueden comprometer la privacidad de su organización sin fines de lucro, sino también provocar que otras aplicaciones de su computadora, especialmente navegadores Web y clientes de correo electrónico, se bloqueen, se caigan o dejen de trabajar completamente. Si estos ocho consejos no le han ayudado a resolver su problema de software, es posible que necesite escanear su computadora utilizando tanto aplicaciones antivirus como antimalware, programas diseñados para encontrar y destruir virus y malware. Al ejecutar uno de estos programas, es una buena idea utilizar el modo de búsqueda más completo que esté disponible. Recuerde también que debe apagar y reiniciar su computadora si el programa antivirus o antimalware encuentra y elimina amenazas de la computadora. Para obtener más información sobre cómo deshacerse de virus y malware, incluyendo consejos sobre aplicaciones antivirus y antimalware, lea el artículo de TechSoupRemovingViruses, Spyware, and Other Forms of Malware (Cómo eliminar virus, spyware y otras formas de malware). Cabe destacar que actualmente la mayoría de los virus y malware atacan computadoras con sistema operativo Windows, aunque en ocasiones se han detectado amenazas de malware para Mac OS.

9. Revise posibles conflictos con el firewall.

Muchas organizaciones sin fines de lucro no tienen presupuesto para la compra de un firewall centralizado basado en software o hardware y, en cambio, deciden instalar un software de firewall personal como ZoneAlarm Free en cada computadora de su oficina. Aunque los firewall personales pueden ser una importante defensa contra hackers y otras amenazas de seguridad, también pueden confundir a los usuarios, ya que frecuentemente muestran mensajes preguntando al usuario si desea ejecutar o bloquear un programa. Es posible que experimente problemas de software debido a que indicó, por accidente, a su firewall personal que bloquee el programa en cuestión, al responder uno de estos mensajes. Revise las configuraciones del firewall para ver si el software con problemas ha sido añadido inadvertidamente a la lista de programas bloqueados. Si es así, cambie las configuraciones del firewall para permitir que el software se ejecute y luego compruebe si todavía tiene problemas.

10. Inicie en modo seguro.

Como se mencionó anteriormente, algunos funcionamientos deficientes de software pueden tener como causa las configuraciones del sistema operativo u otros problemas de sistema. Los sistemas operativos Windows y Mac disponen de un entorno para solucionar problemas conocido como Modo seguro, el cual desactiva aplicaciones y procesos que no son esenciales para el sistema, haciendo que teóricamente se puedan aislar los problemas más fácilmente. La mayor parte de las computadoras le permiten entrar en el Modo seguro al presionar la tecla F8 cuando la computadora se está iniciando. Si utiliza Mac, puede entrar en el Modo seguro al presionar la tecla Shift mientras o después de que la computadora arranque. Una vez en el Modo seguro, abra la aplicación con problemas e intente recrear el problema que surgió mientras estaba en el modo normal. Si no se encuentra con el mismo problema, hay una buena posibilidad de que éste lo haya causado su sistema operativo u otro programa, en vez de la aplicación que está tratando de arreglar.

11. Desfragmente su disco duro.

Como un paso final para solucionar problemas, puede elegir desfragmentar el disco duro de su computadora, el proceso de reorganizar la estructura de sus archivos de forma que el sistema funcione más eficientemente. Esta desfragmentación será más útil si ha experimentado una lentitud extrema en su software, ya que este proceso está pensado para que todo su sistema funcione más rápido. Note que la desfragmentación de un disco duro se aplica sólo a las computadoras basadas en Windows, ya que Macintosh OS optimiza automáticamente la estructura de archivos del disco duro. Los sistemas operativos Windows 98, ME, 2000 y XP incluyen una herramienta incorporada que puede iniciar en Inicio > Todos los programas > Accesorios > Herramientas del sistema> Desfragmentador de disco. Tenga en cuenta que desfragmentar un disco duro puede ser un proceso largo, especialmente si la unidad de disco contiene muchos archivos, por lo que prefiera realizar esta tarea cuando usted (o el usuario) esté lejos de la computadora durante unas horas. Si los consejos anteriores no han resuelto su problema de software, puede que sea el momento de aceptar la situación con resignación y fortaleza, y llamar a la línea de soporte técnico.

¿QUE SON LOS CÓDIGOS DE ERROR?

Son mensajes numerados que corresponden a errores en una aplicación específica. Se usan a menudo para identificar fallos de hardware , software o una entrada de datos incorrecta del usuario, en lenguajes de programación que carecen de manejo de excepciones , aunque a veces se usan conjuntamente a ellas. Los códigos de error no deben confundirse con los valores de retorno, aunque ambos se usen conjuntamente en el manejo de errores. Algunos de los códigos de error más severos visibles al usuario son los códigos de error en la pantalla azul de la muerte de Windows.

¿COMO VER LOS CÓDIGOS?

Esta sección enumera códigos de error y las posibles soluciones a esos códigos de error. Los códigos se enumeran por orden numérico.

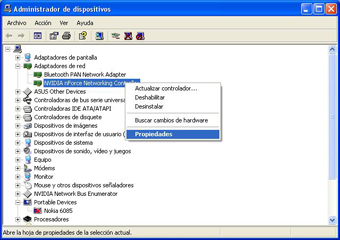

Antes de seguir, compruebe que tiene disponible el código de error. Puede ver el código de error en el cuadro de diálogo Propiedades de dispositivo en el Administrador de dispositivos. También puede resolver muchos de los errores desde el Administrador de dispositivos.

Esta sección enumera códigos de error y las posibles soluciones a esos códigos de error. Los códigos se enumeran por orden numérico.

Antes de seguir, compruebe que tiene disponible el código de error. Puede ver el código de error en el cuadro de diálogo Propiedades de dispositivo en el Administrador de dispositivos. También puede resolver muchos de los errores desde el Administrador de dispositivos.

Para iniciar la solución de problemas, siga estos pasos:

1. Compruebe que el Administrador de dispositivos está abierto y que el problema se ha seleccionado. Puede realizar algunas de las soluciones recomendadas mediante el Administrador de dispositivos.

a. Haga clic con el botón secundario en Mi PC y, a continuación, haga clic en Propiedades.

b. Haga clic en la ficha Hardware y, después, haga clic en Administrador de dispositivos.

c. Haga doble clic en el tipo de dispositivo que tiene el problema. Por ejemplo, si tiene problemas con el módem, haga doble clic en Módems para ver los dispositivos de esa categoría.

Aparece una lista de dispositivos. Si un dispositivo tiene problemas, el dispositivo tiene a su lado un signo de admiración de color rojo. Si un dispositivo no es conocido (normalmente porque se han perdido los controladores), el dispositivo tendrá a su lado un signo de admiración amarillo.

d. Haga clic en el dispositivo que tiene el problema y, a continuación, haga clic en Propiedades. De esta forma se abre el cuadro de diálogo Propiedades de dispositivo. Puede ver el código de error en el área Estado del dispositivo de este cuadro de diálogo.

2. Si está disponible, use el Asistente para solucionar problemas para que le ayude a diagnosticar y resolver su problema.

. En el cuadro de diálogo Propiedades de dispositivo, haga clic en la ficha General.

a. Haga clic en Solucionar problemas para iniciar el Asistente para solucionar problemas. El asistente le hará unas preguntas sencillas y le proporcionará una solución al problema basándose en las respuestas que proporcionó. Si no está disponible el Asistente para solucionar problemas, vaya al paso 3.

b. Siga los pasos de la solución proporcionados por el asistente para resolver el problema.

c. Compruebe si se ha resuelto el error en el área Estado del dispositivo del cuadro de diálogo Propiedades de dispositivo. Si se resolvió el error, ya ha terminado. De lo contrario, vaya al paso 3.

3. Si el Asistente para solucionar problemas no le ayudó a resolver el suyo o no estaba disponible, busque el código de error en este artículo.

4. Siga las soluciones recomendadas para ese código de error.

5. Compruebe si se ha resuelto el error en el área Estado del dispositivo del cuadro de diálogo Propiedades de dispositivo. Si se resolvió el error, ya ha terminado.

domingo, 26 de agosto de 2012

MANTENIMIENTO PREVENTIVO

El mantenimiento preventivo se puede realizar por programa de mantenimiento, donde las revisiones se realizan por tiempo, kilometraje, horas de funcionamiento, etc. Así si ponemos por ejemplo un automóvil, y determinamos un mantenimiento programado, la presión de las ruedas se revisar cada quince días, el aceite del motor cambiarla cada 10.000km, y la cadena de distribución cada 50.000km.

El mantenimiento preventivo predictivo, trata de determinar el momento en el cual se deben efectuar las reparaciones mediante un seguimiento que determine el periodo máximo de utilización antes de ser reparado, en el ejemplo del automóvil si sabemos que el dibujo de las ruedas debe tener 2mm como mínimo, y las ruedas de nuestro automóvil tiene 4mm y se desgasta 0,5mm cada 8.000km podemos predecir el momento en el cual tendremos que cambiar las ruedas.

El mantenimiento preventivo de oportunidad es el que se realiza aprovechando los periodos de no utilización, evitando de este modo parar los equipos o las instalaciones cuando están en uso. Volviendo al ejemplo de nuestro automóvil, si utilizamos el auto solo unos días a la semana y pretendemos hacer un viaje largo con el, es lógico realizar las revisiones y posibles reparaciones en los días en los que no necesitamos el coche, antes de iniciar el viaje, garantizando de este modo su buen funcionamiento durante el mismo.

El mantenimiento preventivo de oportunidad es el que se realiza aprovechando los periodos de no utilización, evitando de este modo parar los equipos o las instalaciones cuando están en uso. Volviendo al ejemplo de nuestro automóvil, si utilizamos el auto solo unos días a la semana y pretendemos hacer un viaje largo con el, es lógico realizar las revisiones y posibles reparaciones en los días en los que no necesitamos el coche, antes de iniciar el viaje, garantizando de este modo su buen funcionamiento durante el mismo.MANTENIMIENTO CORRECTIVO

Históricamente es el primer concepto de mantenimiento que se planteo, y el único hasta la primera guerra mundial, dada la simplicidad de los maquinas, equipamientos e instalaciones de la época, mantenimiento era sinónimo de reparar aquello que estaba averiado. Posteriormente se planteo que el mantenimiento no solo tenia que corregir las averías, sin no que tenia que adelantarse a ellas garantizando el correcto funcionamiento de las maquinas, evitando el retraso producido por las averías y sus consecuencia, dando lugar a lo que se denomino: mantenimiento preventivo que es el que se hace, preventivamente en equipo en funcionamiento, en evicción de posteriores averías, garantiza

ndo un periodo de uso fiable.

SEGURIDAD INFORMÁTICA

La seguridad informática, es el área de la informática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta (incluyendo la información contenida). Para ello existen una serie de estándares, protocolos, métodos, reglas, herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o a la información. La seguridad informática comprende software, bases de datos, metadatos, archivos y todo lo que la organización valore (activo) y signifique un riesgo si ésta llega a manos de otras personas. Este tipo de información se conoce como información privilegiada o confidencial.

La seguridad informática está concebida para proteger los activos informáticos, entre los que se encuentran:

Suscribirse a:

Entradas (Atom)